أدوات قياس سرعة الموقع؟

أدوات قياس سرعة الموقع؟

هناك العديد من أدوات قياس سرعة الموقع سوف نتعرف عليها فيما يلي ولكن أهم تلك الأدوات التي أدرجتها هنا هي أدوات Google والأفكار المقترحة من Google. أعتقد أن ما يثير الاهتمام حقًا في هذه الأمور هو معرفة ما هي مخاوفهم من قدر سرعة الموقع وتبدأ بالفعل في رؤية التحول الذي ينتج نحو المستخدم عند تصفح موقعك. يجب أن نفكر في ذلك على أي حال. ولكن أولاً وقبل كل شيء، كيف يؤثر ذلك على الأشخاص الذين يتصفحون إلى موقعك ، وثانياً، كيف يمكننا أيضًا الحصول على الفائدة من Google.

نحن نعلم أن Google تقترح إنشاء موقع ويب لتحميله في أي مكان في زمن بين ثانيتين وثلاث ثوانٍ. وكلما كان أسرع كلما كان ذلك أفضل ، من الواضح. أنا أقترح أيضا أن تأخذ الامور نحو نطاق تسويقي و ان تضعه في نظرة تنافسية. ضع هذه الأداة كمعيار لتقييم أداء صفحات المنافسين و قم بتحديد السرعة المناسبة و ابدء في تقييمهم على هذا النحو.

أداة جوجل google speed test

Google Page Speed Online هي من أفضل الأدوات المجانية التي يتم تطبيقها واستخدامها من أجل قياس سرعة تحميل المتجر الإلكتروني الخاص بك والتعرف من خلالها على كافة المشاكل والتحديات التي يواجهها متجرك، لتتمكن من معالجتها والتخلص منها.

هذه الأداة متوفرة في متصفح Chrome. للأسف، لا يتوفر العمل بها إلا لمواقع الويب الكبيرة والشعبية، ولكنك تحصل على بعض البيانات الجيدة منها. أنها موجودة في Big ML، لذلك هناك حاجة إلى بعض المعارف الأساسية SQL.

ويمكنك القياك بـ فحص الموقع الخاص بك بسهولة عن طريق وضع الرابط الخاص به ثم الضغط على أيقونة Analyze كما هو موضح بالصورة السابقة، ولتحصل بعضها على تقرير حول سرعة الموقع أو المتجر الإلكتروني الخاص بك.

منارة Lighthouse

المنارة، واحدة من الأدوات المفضلة لمستخدمي Google Chrome، متاحة مباشرة في أدوات Chrome Dev. إذا كنت في صفحة ويب وقمت بالنقر Ctrl+Shift+C / Audits وقمت بفتح Chrome Dev Tools، إلى علامة التبويب أقصى اليمين حيث تقول “التدقيق”، يمكنك تشغيل تقرير منارة مباشرة في المستعرض الخاص بك ويمكن تثبيتها ضمن إضافات جوجل كروم من هنا

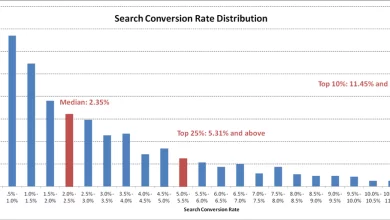

إحصاءات سرعة الموقع

إحصاءات سرعة الصفحة لابد من الاهتمام بها. لقد تم إدراج تقرير تجربة مستخدم من جوجل كروم. ولكن لابد أن يكون موقعك كبير ويحتوى على محتوى ضخم و إذا لم يكون كذلك، فلن يقوم حتى بقياس سرعة الصفحة الفعلية الخاصة بك. أنظر في كيفية تكوين موقعك وتقديم التعليقات وفقًا لذلك وتسجيله. كونك على علم بها فهذا شيء جيد جدا.

معلومة تهمك? إذا كنت تريد معرفة و قياس سرعة الموقع الخاص بك من خلال الأدوات التي تقدمها Google و هي لـ قياس سرعة الموقع من خلال التصفح من الموبايل testmysite.thinkwithgoogle.com. هذه خدمة رائعة لأنه يختبر سرعة موقعك على الموبايل. إذا قمت بالتمرير لأسفل، فأنك تتعرف على السرعة التى يتخذها موقعك للبدء و ما هو تقييم هذه السرعة ونتائجها بالنسبة لتجربة المستخدم و بعض الملاحظات لتصحيح الأخطاء التى تسبب في بطء صفحة الموقع، كما أنه يقترح عليك بعض التحسينات أيضًا.

تحسين سرعة الموقع من أهم عوامل نجاح عملك في التجارة الإلكترونية، اقرأ أكثر عن عوامل نجاح التجارة عبر الإنترنت وكيفية تحقيق الربح من خلال كتابنا المجاني.

مقاييس فحص سرعة الموقع

إذن ما هي بعض مقاييس الظهور و ترتيبهم و المفاهيم؟

- الظهور الأول: وهو في الأساس أول ظهور على الشاشة. يمكن أن يكون مجرد التغيير الأول بكسل من الفراغ الى المحتوى. هذا التغيير الأولي هو ما يسمى بالظهور الأول.

- أول ظهور للمحتوى: قد يكون هذا جزءًا من التنقل أو شريط البحث أو أي شيء قد يكون. هذا هو أول ظهور للمحتوى.

- أول ظهور لعلامات ذات مغزى: هو عندما يكون المحتوى الأساسي مرئيًا. عندما تحصل على نوع من رد الفعل هذا، هذا هو الظهور الأول ذو معنى.

- الوقت للتفاعل: حان الوقت للتفاعل عندما يكون قابلاً للاستخدام بصريًا و جميع الأدوات ظهرت أمامه بسهوله و يسر.